Monográfico

Privacidad, seguridad y legalidad en soluciones educativas basadas en Blockchain: Una Revisión Sistemática de la Literatura

Privacy, security and legality in educational solutions based on Blockchain: A Systematic Literature Review

Privacidad, seguridad y legalidad en soluciones educativas basadas en Blockchain: Una Revisión Sistemática de la Literatura

RIED. Revista Iberoamericana de Educación a Distancia, vol. 23, núm. 2, 2020

Asociación Iberoamericana de Educación Superior a Distancia

Recepción: 14 Enero 2020

Aprobación: 19 Febrero 2020

Cómo referenciar este artículo: Amo, D. F., Alier, M., García-Peñalvo, F. J., Fonseca, D., y Casañ, M. J. (2020). Privacidad, seguridad y legalidad en soluciones educativas basadas en Blockchain: Una

Revisión Sistemática de la Literatura. RIED. Revista

Iberoamericana de Educación a Distancia, 23(2), pp. 213-236. doi: http://dx.doi.org/10.5944/ried.23.2.26388

Resumen: La Analítica del Aprendizaje (proveniente del término en inglés Learning Analytics) procesa los datos de los estudiantes, incluso los estudiantes menores de edad. El ciclo analítico consiste en recoger datos, almacenarlos durante largos períodos y utilizarlos para realizar análisis y visualizaciones. A mayor cantidad de datos, mejores resultados en el análisis. Este análisis puede ser descriptivo, predictivo e, incluso, prescriptivo, lo que implica la gestión, el tratamiento y la utilización de datos personales. El contexto educativo es, por lo tanto, muy sensible, a diferencia de los contextos individuales en los que el análisis se utiliza a voluntad. No está claro cómo están utilizando los datos de los estudiantes las empresas de tecnología que dan servicio en educación y a quiénes realmente se les beneficia, cómo esto afectará a los estudiantes en un futuro a corto y largo plazo, o qué nivel de privacidad o seguridad se aplica para proteger los datos de los estudiantes. Por consiguiente, y en relación con lo expuesto, el análisis de datos educativos implica un contexto sensible y de fragilidad en la gestión y análisis de datos personales de los estudiantes, incluidos menores, en el que hay que maximizar las precauciones. En esta revisión sistemática de la literatura se explora la importancia de la protección y seguridad de los datos personales en el campo de la educación mediante las promesas emergentes de los interesados en usar la tecnología blockchain. Los resultados denotan que es importante entender las implicaciones y riesgos derivados de usar tecnologías emergentes en educación, su relación con la sociedad y la legalidad vigente.

Palabras clave: privacidad y seguridad de datos personales educativos, tecnología educativa, confidencialidad, leyes de protección de datos.

Abstract: Learning Analytics processes student data, even for students under 18. The analytical cycle consists of collecting data, storing it for long periods and using it for analysis and visualization. The more data, the better the analysis. This analysis can be descriptive, predictive and, even, prescriptive, which involves the management, processing and use of personal data. The educational context is, thus, very sensitive, unlike individual contexts where analysis is used at will. It is not clear how student data are being used by technology companies serving education and who is actually benefiting, how this will affect students in the short and long-term future, or what level of privacy or security is applied to protect student data. Therefore, and in relation to the above, analyzing educational data implies a sensitive and fragile context in the management and analysis of personal data of students, including minors, in which precautions must be maximized. This systematic review of the literature explores the importance of personal data protection and security in the field of education through the emerging promises of those interested in using blockchain technology. The results show that it is important to understand the implications and risks derived from the use of emerging technologies in education, their relationship with society and the current legislation.

Keywords: privacy and security for personal and educational data, education technology, confidentiality, data protection laws.

En el uso de Learning Analytics se procesan los datos de los estudiantes, incluso de los estudiantes menores de edad (Herold, 2014; Williamson, 2017). El ciclo analítico consiste en recoger datos, metadatos y datos personales, almacenarlos durante largos períodos y utilizarlos para realizar análisis y visualizaciones (Chatti, Dyckhoff, Schroeder y Thüs, 2012; Amo y Santiago, 2017). A mayor cantidad de datos, mejores resultados en el análisis. Este análisis puede ser descriptivo, predictivo e incluso prescriptivo, lo que implica la gestión, el tratamiento y la utilización de datos personales necesarios para identificar y vincular al estudiante con los resultados del aprendizaje. Este contexto es muy sensible, a diferencia de los contextos individuales en los que el análisis se utiliza a voluntad. No está claro:

- ¿Cómo están utilizando los datos de los estudiantes las empresas de tecnología que dan servicio en educación y a quiénes realmente se les beneficia?

- ¿Cómo esto afectará a los estudiantes en un futuro a corto y largo plazo?

- ¿Qué nivel de privacidad o seguridad se aplica para proteger los datos de los estudiantes?

Por consiguiente, y en relación con lo expuesto, el análisis de datos educativos implica un contexto sensible y de fragilidad en la gestión y análisis de datos personales de los estudiantes, incluidos menores, en el que hay que maximizar las precauciones.

En esta revisión sistemática de la literatura (en inglés, Systematic Literature Review, SLR); se explora la importancia de la protección y seguridad de los datos personales en el campo de la educación mediante las promesas emergentes de los interesados en usar la tecnología blockchain. Es importante entender las implicaciones de usar tecnologías emergentes, su relación con la sociedad y los riesgos legales derivados de sus distintos usos.

El presente trabajo se organiza en distintas secciones en las que se expone:

- La metodología, sus aspectos, fases y pasos, para la revisión y el mapeo sistemático de la literatura.

- Los resultados extraídos del mapeo sistemático.

- Los resultados extraídos de la revisión sistemática de la literatura.

- Discusión sobre los descubrimientos encontrados en el proceso.

- Las amenazas a la validez del estudio.

METODOLOGÍA – REVISIÓN Y MAPEO SISTEMÁTICOS

Una revisión sistemática de la literatura (a menudo denominada revisión sistemática o revisión de la literatura) resume las evidencias existentes de un tema de investigación para presentar una evaluación de manera científica. La evidencia empírica es un tema importante para los investigadores de ingeniería de software con el objetivo de ayudar a identificar los vacíos en la investigación actual y proporcionar una base para identificar nuevas oportunidades de investigación. Kitchenham y Charters (2007) establecen una metodología para realizar revisiones rigurosas de la evidencia empírica actual a la comunidad de ingeniería de software. Por tanto, el propósito principal de una revisión sistemática para los investigadores de ingeniería de software es detectar, evaluar, comprender e interpretar los estudios disponibles en la literatura en relación con sus preguntas de investigación. El propósito de esta investigación tiene objetivos de ingeniería de software, por tanto, se toma la aproximación de Kitchenham para la realización de la revisión sistemática.

Kitchenham y Charters (2007) introducen los estudios de mapeo sistemático como complemento de las revisiones sistemáticas. El objetivo de esta metodología es proporcionar una visión general de un área de investigación, identificar otras áreas adecuadas para llevar a cabo revisiones sistemáticas de la literatura y clasificar la literatura disponible para su uso en revisiones posteriores. Por consiguiente, el trabajo actual está organizado por las principales actividades propuestas por Kitchenham y Charters, tales como la planificación, realización y presentación de informes del estudio.

Revisión y planificación del mapeo

En el diseño de los procesos de revisión y mapeo, se identifican los diferentes objetivos, el protocolo de cumplimiento de objetivos y otros detalles relevantes anotados por Kitchenham y Charters (2007). En las siguientes secciones, se establece una explicación de cada aspecto relevante. El objetivo de utilizar el mapeo semántico es responder a las siguientes preguntas de mapeo (MQ, del inglés Mapping Questions) en relación con el problema detectado y el campo de estudio relacionado con la educación y blockchain:

- MQ1. ¿Cuántos estudios se han publicado a lo largo de los años?

- MQ2. ¿Quiénes son los autores más activos?

- MQ3. ¿Qué medios de publicación son los principales en la difusión de la investigación?

- MQ4. ¿En qué dominios se ha publicado?

El objetivo de utilizar la investigación sistemática es responder a las siguientes preguntas de investigación (RQ, del inglés Research Questions) en relación con el problema detectado y el campo de estudio relacionado con la educación y blockchain:

- RQ1. ¿Qué soluciones se han aportado en el campo de estudio?

- RQ2. ¿Qué problemas de seguridad presenta la tecnología blockchain?

- RQ3. ¿La tecnología blockchain cumple con el Reglamento General de Protección de Datos (RGPD)?

- RQ4. ¿Qué puede resolver la tecnología blockchain en relación con el problema?

Se define el alcance revisión bibliográfica en base al método PICOC (Population, Intervention, Outcome and Context) (Petticrew y Roberts, 2008). Sin embargo, este SLR no implica una fase de comparación.

- Población: Tecnología blockchain aplicada en la educación.

- Intervención: Soluciones que son desarrolladas, teorizadas o aplicadas para procesar datos educativos mediante tecnología blockchain de manera genérica, en procesos de Learning Analytics o de Smart Contracts.

- Comparación: No se planifica ninguna intervención de comparación.

- Resultados: Nivel de garantía de confidencialidad y seguridad de los datos e identidad de los estudiantes.

- Contexto: Entornos relacionados con la educación y la cadena de bloqueo, como las universidades.

Criterios inclusión y exclusión

Los criterios utilizados para incluir o excluir un trabajo se organizan en cuatro criterios de inclusión (IC, del inglés Inclusion Criteria) y cuatro criterios de exclusión (EC, del inglés Exclusion Criteria):

- IC1: La coincidencia presentada se aplica a los campos de la educación Y de blockchain (Y).

- IC2: La coincidencia presentada soporta procesos educativos O de Learning Analytics O de Smart Contracts O de seguridad O de privacidad O legales en relación con el RGPD (Y).

- IC3: Los trabajos se escriben en inglés (Y).

- IC4: Los artículos se publican en Revistas, Libros, Conferencias o Talleres revisados por pares.

Se establecen los siguientes criterios de exclusión:

- EC1: La coincidencia presentada no se aplica a los campos de educación O blockchain (O).

- EC2: La coincidencia presentada no soporta procesos educativos O de Learning Analytics O de Smart Contracts O de seguridad O de privacidad O legales en relación con el RGPD (O).

- EC3: Los trabajos no se escriben en inglés (O).

- EC4: Los artículos no se publican en Revistas, Libros, Conferencias o Talleres revisados por pares.

Se eligen las bases de datos electrónicas que siguen los siguientes requisitos: es capaz de utilizar expresiones lógicas o un mecanismo similar; permite búsquedas de larga duración o búsquedas sólo en campos específicos de las obras; está disponible para los investigadores (a través de las instituciones, a través de nuestra pertenencia a asociaciones como IEEE o ACM, que son responsables de algunas de las bases de datos utilizadas, etc.); es una de las más relevantes en el área de investigación de interés de este proceso de mapeo: informática y educación.

La búsqueda se realiza en las siguientes bases de datos electrónicas: Digital ACM Library, Web of Science, IEEE Xplore y Springer Link.

Cadena de búsqueda

Para crear la cadena de búsqueda se realiza un proceso de identificación de los términos principales y significativos a partir de tres elementos esenciales: las preguntas de investigación, el PICOC y las posibles variaciones ortográficas y sinónimas. En base a los términos identificados, se define una cadena de consulta utilizando los operadores booleanos Y/O y el comodín (*) para encontrar cualquier palabra con sus diferentes terminaciones posibles (plural, singular, etc.). La cadena de consulta resultante es:

(blockchain Y education) O (blockchain Y “learning analytics) O (blockchain Y learning) O (blockchain Y “security issue*”) O (blockchain Y “security challenge*”) O (blockchain Y privacy) O (blockchain Y “privacy challenge*”) O (blockchain Y “privacy challenge*”) O (blockchain Y gdpr)

Esta cadena de consulta se adapta a cada una de las fuentes de búsqueda, resultando en una estructura de búsquedas muy exhaustiva por cada una de la base de datos electrónica (ver tabla 1, tabla 2, tabla 3 y tabla 4).

| Base de datos | Cadenas de búsquedas personalizadas | Resultados |

| Digital ACM Library | (+blockchain +education) | 52 |

| Digital ACM Library | (+blockchain +”learning analytics”) | 3 |

| Digital ACM Library | (+blockchain +learning) | 234 |

| Digital ACM Library | (+blockchain AND +privacy) | 276 |

| Digital ACM Library | (+blockchain +”privacy challenge*”) | 2 |

| Digital ACM Library | (+blockchain +”privacy issue*”) | 6 |

| Digital ACM Library | (+blockchain AND +security) | 408 |

| Digital ACM Library | (+blockchain AND +"security challenge*") | 3 |

| Digital ACM Library | (+blockchain AND +”security issue*”) | 6 |

| Digital ACM Library | (+blockchain AND GDPR) | 2 |

| Base de datos | Cadenas de búsquedas personalizadas | Resultados |

| Web of Science | TS = (blockchain AND education) Databases = WOS, CCC, DIIDW, KJD, MEDLINE, RSCI,SCIELO Timespan = All years Search language = English | 95 |

| Web of Science | TS = (blockchain AND learning) Research areas: (Education Educational Research) Databases = WOS, CCC, DIIDW, KJD, MEDLINE, RSCI, SCIELO Timespan = All years Search language =E nglish | 23 |

| Web of Science | TS = (blockchain AND "learning analytics") Databases = WOS, CCC, DIIDW, KJD, MEDLINE, RSCI, SCIELO Timespan = All years Search language = English | 4 |

| Web of Science | TS = (blockchain AND "privacy challenge*") Databases = WOS, CCC, DIIDW, KJD, MEDLINE, RSCI, SCIELO Timespan = All years Search language = English | 13 |

| Web of Science | TS = (blockchain AND "privacy issue*") Databases = WOS, CCC, DIIDW, KJD, MEDLINE, RSCI, SCIELO Timespan = All years Search language = English | 52 |

| Web of Science | TS = (blockchain AND "security challenge*") Databases = WOS, CCC, DIIDW, KJD, MEDLINE, RSCI, SCIELO Timespan = All years Search language = English | 32 |

| Web of Science | TS = (blockchain AND "security issue*") Databases = WOS, CCC, DIIDW, KJD, MEDLINE, RSCI, SCIELO Timespan = All years Search language = English | 60 |

| Web of Science | TS = (blockchain AND GDPR) Databases = WOS, CCC, DIIDW, KJD, MEDLINE, RSCI, SCIELO Timespan = All years Search language = English | 27 |

| Base de datos | Cadenas de búsquedas personalizadas | Resultados |

| IEEE Xplore | (("Full Text & Metadata":blockchain) AND "All Metadata":education) | 719 |

| IEEE Xplore | (("Full Text & Metadata":blockchain) AND "All Metadata":”learning analytics”) | 19 |

| IEEE Xplore | (("Full Text & Metadata":blockchain) AND "All Metadata":”privacy challenge*”) | 107 |

| IEEE Xplore | (("Full Text & Metadata":blockchain) AND "All Metadata":”privacy issue*”) | 430 |

| IEEE Xplore | ((("Full Text & Metadata":blockchain) AND "All Metadata":”security challenge*”) | 256 |

| IEEE Xplore | (("Full Text & Metadata":blockchain) AND "All Metadata":”security issue*”) | 638 |

| IEEE Xplore | (("Full Text & Metadata":blockchain) AND "All Metadata":”gdpr”) | 177 |

| Base de datos | Cadenas de búsquedas personalizadas | Resultados |

| Springer Links | blockchain AND education | 996 |

| Springer Links | blockchain AND learning Discipline=Education | 28 |

| Springer Links | blockchain AND "learning analytics" | 30 |

| Springer Links | blockchain AND "privacy challenge*" | 49 |

| Springer Links | blockchain AND "privacy issue*" | 209 |

| Springer Links | blockchain AND "security challenge*" | 96 |

| Springer Links | blockchain AND "security issue*" | 333 |

| Springer Links | blockchain AND gdpr | 182 |

Con respecto a los resultados de las búsquedas, en general no se limitan por la fecha de publicación ni se aplican otros filtros proporcionados por las bases de datos. En concreto, solo en Web of Science y Springer Link se acota la búsqueda relacionada con blockchain y privacidad para arrojar resultados en el campo educativo ante la gran cantidad de coincidencias presentadas.

Selección de la literatura

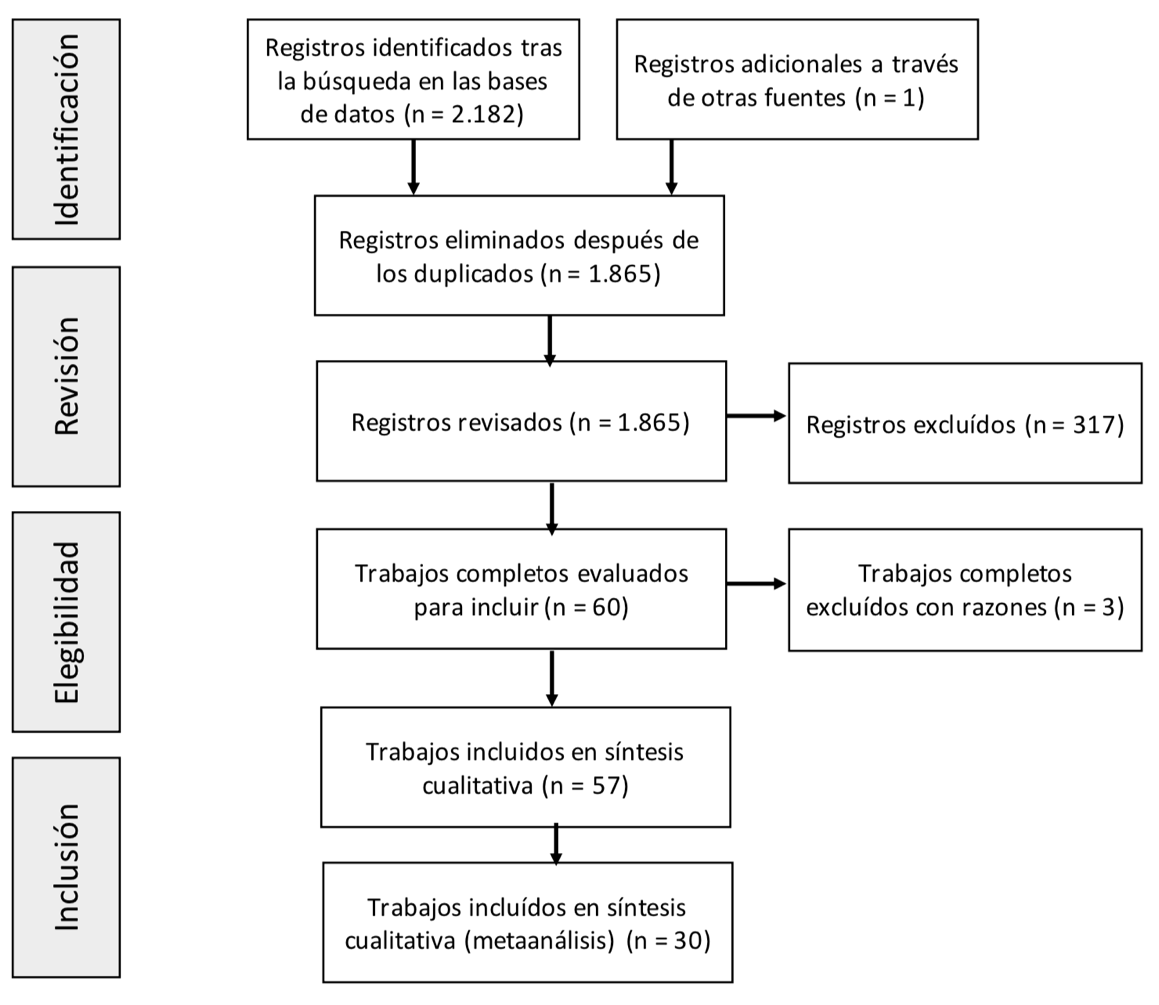

Los trabajos recogidos se almacenan en una hoja de cálculo maestra. Posteriormente, se realiza un proceso de identificación, revisión, elegibilidad e inclusión (Moher, Liberati, Tetzlaff y Altman, 2009) (ver figura 1) reestructurado en las siguientes tres fases:

- Primera fase: Se eliminan duplicados y entradas erróneas para utilizarse en la segunda fase.

- Segunda fase: Se realiza una primera selección en base al título, al resumen y a los criterios de inclusión y exclusión definidos para la revisión sistemática de la literatura. Se realiza una evaluación rápida del contenido de aquellos trabajos no lo suficientemente valorables siguiendo el criterio inicial de esta primera fase. Los trabajos resultantes de este primer paso se almacenan en otra hoja de cálculo para empezar la tercera fase.

- Tercera fase: Se realiza una lectura de los artículos en profundidad y se analizan siguiendo las preguntas de la investigación. Los trabajos seleccionados se añaden a una última lista de verificación para una evaluación de calidad (ver figura 1 ). El resultado se almacena en una hoja de cálculo definitiva. Se añade una referencia más, resultado de la lectura de las referencias de los trabajos analizados.

Moher et al., 2009

La ejecución de las tres fases anteriores arroja los siguientes resultados:

- 1. Se ejecutan las cadenas personalizadas de búsqueda en las bases de datos. La ejecución arroja 2.182 trabajos que provienen de las bases de datos Digital ACM Library (473), Web of Science (178), IEEE Xplore (903) y Springer Links (628).

- 2. Se eliminan los trabajos duplicados. La eliminación deja 1.865 resultados por revisar (se incluyen aquellos de dudosa duplicidad).

- 3. Se revisan títulos y resúmenes. La revisión arroja 57 trabajos (3,21% de los trabajos únicos recuperados). Se incluye 1 referencia tras la revisión de referencias.

- 4. Tras la lectura del texto completo se seleccionan 30 trabajos (1,60% del total de trabajos considerados, 52,63% de los trabajos leídos).

Como se muestra en las directrices propuestas por Kitchenham y Charters (2007), se formula una lista de control de calidad para evaluar los estudios individuales y evitar la subjetividad. Estas listas de control son útiles para ayudar en el proceso de selección de los trabajos. La lista de verificación para la evaluación de la calidad elaborada se basa en la lista de verificación sugerida en Kitchenham y Charters (2007). Otros trabajos sobre revisiones sistemáticas y mapeo de la literatura (Neiva, David, Braga y Campos, 2016; Soomro et al., 2016; Cruz-Benito, García-Peñalvo y Therón, 2019) también personalizan sus listas de control de calidad basándose en las sugerencias dadas en (Kitchenham y Charters, 2007).

En la tercera fase de revisión, los trabajos se leen en su totalidad y su calidad se evalúa utilizando la lista de control de evaluación de calidad formulada (ver tabla 5). La respuesta a cada una de las 10 preguntas se puntúa con 1 punto si la respuesta es "Sí", 0,5 puntos si la respuesta es "Parcial" o 0 si la respuesta es "No". Al utilizar este sistema, cada trabajo puede obtener una puntuación de 0 a 10 puntos. La marca del primer cuartil (Q1 = 7,5 puntos o más de 10 posibles) se utiliza como puntuación de corte para incluir un trabajo. Si un trabajo obtiene una puntuación inferior a 7,5, se excluye de la lista final para evitar trabajos de baja calidad de acuerdo con la lista de control de evaluación de calidad.

| Pregunta | Calificación |

| 1. ¿Están claramente especificados los objetivos de investigación relacionados con la educación y blockchain? | S / N / Parcial |

| 2. ¿El estudio fue diseñado para lograr estos objetivos? | S / N / Parcial |

| 3. ¿El enfoque blockchain está claramente descrito y justificado? | S / N / Parcial |

| 4. ¿La investigación está respaldada por datos de algún tipo? | S / N / Parcial |

| 5. ¿Se presentan soluciones sobre educación y blockchain? | S / N / Parcial |

| 6. ¿Se presentan soluciones acerca de dominios de privacidad, seguridad y regulación legal de datos personales? | S / N / Parcial |

| 7. ¿Se ha explicado suficientemente la necesidad de la privacidad, seguridad o regulación legal de datos personales? | S / N / Parcial |

| 8. ¿Los investigadores discuten algún problema de privacidad y seguridad de blockchain? | S / N / Parcial |

| 9. ¿Los vínculos entre datos, interpretación y conclusiones son claros? | S / N / Parcial |

| 10. ¿Todas las preguntas de investigación se responden adecuadamente? | S / N / Parcial |

Al aplicar la marca del primer cuartil solo se obtienen cuatro trabajos. Para cubrir un espectro más amplio, se decide usar las puntuaciones que estén dentro del segundo cuartil (Q2 = 5 puntos o más de 10 posibles). Esta ampliación del espectro no entra en conflicto con la relevancia de la selección de trabajos, puesto que el campo de estudio abraza distintos dominios dentro del mismo que ayuda a alcanzar muchas perspectivas interesantes a incluir en la revisión de la literatura.

RESULTADOS

Resultados del mapeo sistemáticos

Se responde a las preguntas de mapeo (MQ) con los resultados del análisis de las publicaciones seleccionadas. Todos los datos relativos a los trabajos publicados se almacenan y analizan en un documento Microsoft Excel, con las consecuentes hojas de cálculo internas para cada fase, paso analítico, revisión realizada, tabla o figura creada.

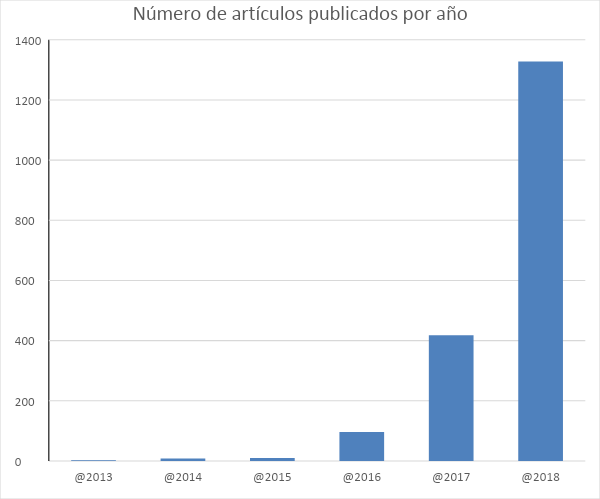

En la figura 2 se visualiza la respuesta a la primera pregunta sobre el mapeo MQ1. ¿Cuántos estudios se han publicado a lo largo de los años? En la revisión sistemática de la literatura no se ha restringido la búsqueda por años u otro criterio temporal. Los trabajos seleccionados durante el proceso de revisión y mapeo, desde el origen de la tecnología blockchain ( Nakamoto, 2008 ) se publican entre el 2013 y el 2018, siendo el año 2018 el año con más publicaciones. Se identifica una tendencia al alza del interés en el campo tras el notable crecimiento de publicaciones a partir del 2016.

Elaboración propia

En relación con la segunda pregunta sobre el mapeo MQ2. ¿Quiénes son los autores más activos? se identifica a todos los autores de los trabajos seleccionados. No se encuentra ningún autor con más de una publicación. Todos los 113 autores de los 30 trabajos seleccionados en la revisión sistemática de la literatura pueden consultarse en la tabla 6. En la tabla 7 se muestra el resumen de referencias analizadas en esta revisión con sus títulos, autores, año de publicación y cita, junto a un identificador utilizado para referenciarlo a lo largo de los resultados, análisis, tablas o figuras.

| Nombre | Total | |

| Arthur Gervais; Ghassan O. Karame; Karl Wüst; Vasileios Glykantzis; Hubert Ritzdorf; Srdjan Capkun; Nelson Bore; Samuel Karumba; Juliet Mutahi; Shelby Solomon Darnell; Charity Wayua; Komminist Weldemariam; B. Duan; Y. Zhong; D. Liu; M. Apostolaki; A. Zohar; L. Vanbever; Yuqin Xu; Shangli Zhao; Lanju Kong; Yongqing Zheng; Shidong Zhang; Qingzhong Li; Daniel Drescher; Dai, Fangfang; Shi, Yue; Meng, Nan; Wei, Liang; Ye, Zhiguo; Bdiwi, Rawia; de Runz, Cyril; Faiz, Sami; Cherif, Arab Ali; Meng Han; Zhigang Li; Jing (Selena) He; Dalei Wu; Ying Xie; Asif Baba; Patrick Ocheja; Brendan Flanagan; Hiroaki Ogata; Alexander Mense; Markus Flatscher; N. Al-Zaben; M. M. Hassan Onik; J. Yang; N. Lee; C. Kim; J. C. Farah; A. Vozniuk; M. J. Rodríguez-Triana; D. Gillet; X. Gong; X. Liu; S. Jing; G. Xiong; J. Zhou; M. Turkanović; M. Hölbl; K. Košič; M. Heričko; A. Kamišalić; R. Arenas; P. Fernandez; A. Srivastava; P. Bhattacharya; A. Singh; A. Mathur; O. Prakash; R. Pradhan; S. Gilda; M. Mehrotra; G. Dima; A. Jitariu; C. Pisa; G. Bianchi; M. Conti; E. Sandeep Kumar; C. Lal; S. Ruj; J. Moubarak; E. Filiol; M. Chamoun; A. Soni; S. Maheshwari; Guang Chen; Bing Xu; Manli Lu; Nian-Shing Chen; Flanagan, Brendan; Ogata, Hiroaki; Millard, Christopher; Joshi, Archana Prashanth; Han, Meng; Wang, Yan; Turcu, Cristina; Turcu, Cornel; Chiuchisan, Iuliana; Sun, Han; Wang, Xiaoyue; Wang, Xinge; Pagallo, Ugo; Bassi, Eleonora; Crepaldi, Marco; Durante, Massimo; J. Bacon; J. Michels; C. Millard; K. Kuvshinov; I. Nikiforov; J. Mostovoy. | 1 | |

| Nº | Título | Autores | Año | Cita | |

| [1] | On the Security and Performance of Proof of Work Blockchains | Arthur Gervais, Ghassan O. Karame, Karl Wüst, Vasileios Glykantzis, Hubert Ritzdorf, Srdjan Capkun | 2016 | (Gervais et al., 2016) | |

| [2] | Towards Blockchain-enabled School Information Hub | Nelson Bore, Samuel Karumba, Juliet Mutahi, Shelby Solomon Darnell, Charity Wayua, Komminist Weldemariam | 2017 | (Bore et al., 2017) | |

| [3] | Education Application of Blockchain Technology: Learning Outcome and Meta-Diploma | B. Duan, Y. Zhong, D. Liu | 2017 | (Duan, Zhong, & Liu, 2018) | |

| [4] | Hijacking Bitcoin: Routing Attacks on Cryptocurrencies | M. Apostolaki, A. Zohar, L. Vanbever | 2017 | (Apostolaki, Zohar, & Vanbever, 2017) | |

| [5] | ECBC: A High Performance Educational Certificate Blockchain with Efficient Query | Yuqin Xu, Shangli Zhao, Lanju Kong, Yongqing Zheng, Shidong Zhang, Qingzhong Li | 2017 | (Xu et al., 2017) | |

| [6] | Seeing the Limitations | Daniel Drescher | 2017 | (Drescher, 2017) | |

| [7] | From Bitcoin to Cybersecurity: a Comparative Study of Blockchain Application and Security Issues | Dai, Fangfang; Shi, Yue; Meng, Nan; Wei, Liang; Ye, Zhiguo | 2017 | (Dai, Shi, Meng, Wei, & Ye, 2017) | |

| [8] | Towards a new Ubiquitous Learning Environment Based on Blockchain Technology | Bdiwi, Rawia; de Runz, Cyril; Faiz, Sami; Cherif, Arab Ali | 2017 | (Bdiwi, Runz, Faiz, & Cherif, 2017) | |

| [9] | A Novel Blockchain-based Education Records Verification Solution | Meng Han, Zhigang Li and Jing (Selena) He, Dalei Wu, Ying Xie, Asif Baba | 2018 | (Han et al., 2018) | |

| [10] | Connecting Decentralized Learning Records: A Blockchain Based Learning Analytics Platform | Patrick Ocheja, Brendan Flanagan, Hiroaki Ogata | 2018 | (Ocheja, Flanagan, & Ogata, 2018) | |

| [11] | Security Vulnerabilities in Ethereum Smart Contracts | Alexander Mense, Markus Flatscher | 2018 | (Mense & Flatscher, 2018) | |

| [12] | General Data Protection Regulation Complied Blockchain Architecture for Personally Identifiable Information Management | N. Al-Zaben; M. M. Hassan Onik; J. Yang; N. Lee; C. Kim | 2018 | (Al-Zaben, Onik, Yang, Lee, & Kim, 2019) | |

| [13] | A Blueprint for a Blockchain-Based Architecture to Power a Distributed Network of Tamper-Evident Learning Trace Repositories | J. C. Farah; A. Vozniuk; M. J. Rodríguez-Triana; D. Gillet | 2018 | (Farah, Vozniuk, Rodriguez-Triana, & Gillet, 2018) | |

| [14] | Parallel-Education-Blockchain Driven Smart Education: Challenges and Issues | X. Gong; X. Liu; S. Jing; G. Xiong; J. Zhou | 2018 | (Gong, Liu, Jing, Xiong, & Zhou, 2019) | |

| [15] | EduCTX: A Blockchain-Based Higher Education Credit Platform | M. Turkanović; M. Hölbl; K. Košič; M. Heričko; A. Kamišalić | 2018 | (Turkanović, Hölbl, Košič, Heričko, & Kamišalić, 2018) | |

| [16] | CredenceLedger: A Permissioned Blockchain for Verifiable Academic Credentials | R. Arenas; P. Fernández | 2018 | (Arenas & Fernandez, 2018) | |

| [17] | A Distributed Credit Transfer Educational Framework based on Blockchain | A. Srivastava; P. Bhattacharya; A. Singh; A. Mathur; O. Prakash; R. Pradhan | 2018 | (Srivastava et al., 2019) | |

| [18] | Blockchain for Student Data Privacy and Consent | S. Gilda; M. Mehrotra | 2018 | (Gilda & Mehrotra, 2018) | |

| [19] | Scholarium: Supporting Identity Claims Through a Permissioned Blockchain | G. Dima; A. Jitariu; C. Pisa; G. Bianchi | 2018 | (Dima, Jitariu, Pisa, & Bianchi, 2018) | |

| [20] | A Survey on Security and Privacy Issues of Bitcoin | M. Conti; E. Sandeep Kumar; C. Lal; S. Ruj | 2018 | (Conti, Sandeep, Lal, & Ruj, 2018) | |

| [21] | On blockchain security and relevant attacks | J. Moubarak; E. Filiol; M. Chamoun | 2018 | (Moubarak, Filiol, & Chamoun, 2018) | |

| [22] | A Survey of Attacks on the Bitcoin System | A. Soni; S. Maheshwari | 2018 | (Soni & Maheshwari, 2018) | |

| [23] | Exploring blockchain technology and its potential applications for education | Guang Chen, Bing Xu, Manli Lu, Nian-Shing Chen | 2018 | (Chen, Xu, Lu, & Chen, 2018) | |

| [24] | Learning analytics platform in higher education in Japan | Flanagan, Brendan; Ogata, Hiroaki | 2018 | (Flanagan & Ogata, 2018) | |

| [25] | Blockchain and law: Incompatible codes? | Millard, Christopher | 2018 | (Millard, 2018) | |

| [26] | A survey on security and privacy issues of blockchain technology | Joshi, Archana Prashanth; Han, Meng; Wang, Yan | 2018 | (Joshi, Han, & Wang, 2018) | |

| [27] | Blockchain and its Potential in Education | Turcu, Cristina; Turcu, Cornel; Chiuchisan, Iuliana | 2018 | (Turcu, Turcu, & Chiuchișan, 2018) | |

| [28] | Application of Blockchain Technology in Online Education | Sun, Han; Wang, Xiaoyue; Wang, Xinge | 2018 | (Sun, Wang, & Wang, 2018) | |

| [29] | Chronicle of a Clash Foretold: Blockchains and the GDPR's Right to Erasure | Pagallo, Ugo; Bassi, Eleonora; Crepaldi, Marco; Durante, Massimo | 2018 | (Pagallo, Bassi, Crepaldia, & Durante, 2018) | |

| [30] | Blockchain Demystified: A Technical and Legal Introduction to Distributed and Centralised Ledgers | J. Bacon, J. Michels, C. Millard et al. | 2018 | (Bacon, Michels, Millard, & Singh, 2018) | |

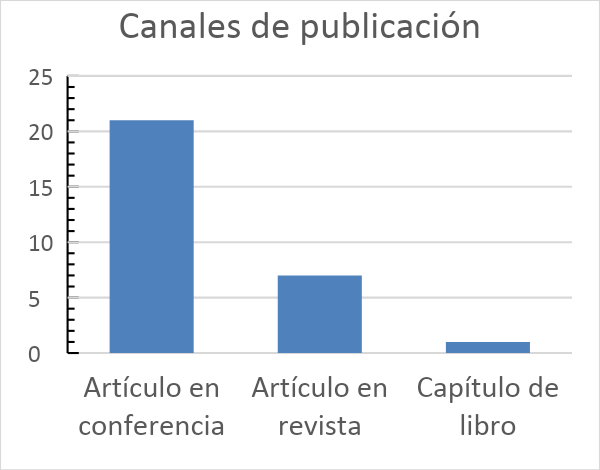

En relación con la tercera pregunta sobre el mapeo MQ3. ¿Qué medios de publicación son los principales en la difusión de la investigación?, se analizan los distintos tipos de publicaciones relacionados con los trabajos seleccionados. Se observa en la figura 3 que una gran mayoría de los trabajos seleccionados (21/30, 70%) son artículos publicados en conferencias. Por otro lado, los otros tipos de publicaciones encontrados son los artículos publicados en revistas (7/30, 23,33%) y capítulos de libro (1/30, 3,33%).

Elaboración propia

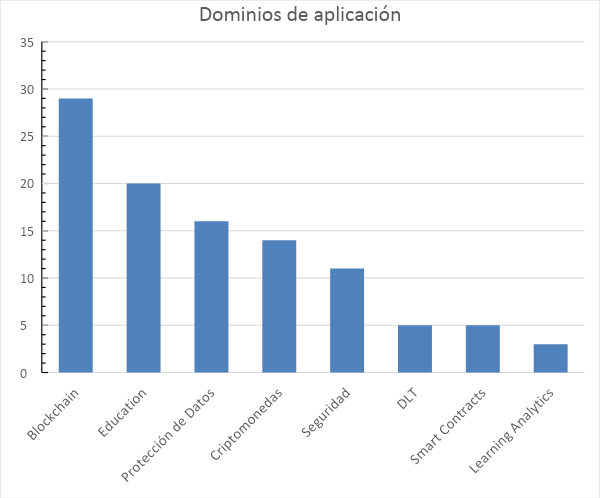

En el caso de la pregunta MQ4: ¿En qué dominios se ha aplicado?, se obtienen los resultados a partir de las palabras clave de las publicaciones seleccionadas. Se observa que el dominio principal descrito en los trabajos tiene que ver con la tecnología blockchain, seguido por el dominio relativo a la educación. De las 145 palabras clave únicas utilizadas en los trabajos, la gran mayoría está relacionada con la palabra clave blockchain. En concreto, los dominios a los que se refieren las palabras clave de los trabajos (figura 4) son: “Blockchain” (29/145, 20%), “Educación” (20/145, 13,79%), “Protección de datos” (16/145, 11,03% del total), “Criptomonedas” (14/145, 9,65% del total), “Distributed Ledger Technology” (5/145, 3,44%), “Seguridad” (5/145, 3,44%) y “Learning Analytics” (3/145, 2,06%).

Elaboración propia

La tabla 8 resume los principales resultados obtenidos durante el proceso de mapeo. Aunque no se pueden considerar como una representación de todo el estado del arte entre la intersección de blockchain y educación, proporciona unos resultados concluyentes deliberados en la sección de discusión.

| Pregunta sobre el mapeo | Resultado |

| MQ1 | Los artículos se publicaron entre los años 2016 y 2018 |

| MQ2 | Ninguno de los autores de los trabajos resultantes de la revisión sistemática de la literatura cuenta con más de una publicación |

| MQ3 | La mayoría de los artículos han sido publicados en conferencias |

| MQ4 | La gran mayoría de los trabajos tienen que ver con el dominio de Blockchain y Educación |

Resultados de la revisión sistemática

Se procede a dar respuesta secuencial a las preguntas de investigación. La tabla 9 relaciona los trabajos seleccionados con cada una de las preguntas de investigación a las que puede dar respuesta.

| Pregunta | Trabajos |

| RQ1 | [2], [3], [5], [8], [9], [10], [13], [14], [15], [16], [17], [18], [19], [23], [24], [27], [28] |

| RQ2 | [1], [4], [6], [7], [11], [20], [21], [22], [26], [30] |

| RQ3 | [12], [20], [25], [29], [30] |

| RQ4 | [7], [12], [18], [20], [24], [26], [30] |

En la tabla 10, y a modo de resumen, se comentan dichos trabajos junto a las conclusiones más trascendentes de cada pregunta de investigación a modo de respuesta.

| Pregunta | Trabajos |

| RQ1 | Distintos autores proponen implementar la tecnología blockchain para solucionar problemas educativos relacionados con la expedición de certificados, verificación de caminos de aprendizaje, reducción de fraudes en las titulaciones, pasaportes de aprendizaje a lo largo de la vida, gestión de la propiedad intelectual, gestión de datos, compartir recursos educativos mediante Smart Contracts, proteger la propiedad intelectual, hacer un seguimiento de las actividades en las que ha participado tanto un profesor como un estudiante o incluso compartir registros y resultados de procesos Learning Analytics. |

| RQ2 | Blockchain es una tecnología que por su diseño presenta una serie de vulnerabilidades de seguridad y de privacidad que en su implementación son explotables con ataques como el >51% attack o Sybil attack, entre otros. Según se utilice la tecnología blockchain para crear criptomonedas o soluciones para distintos contextos, surgen otras vulnerabilidades como errores en humanos en el desarrollo Smart Contracts en Ethereum o delay attacks en Bitcoin. |

| RQ3 | El diseño inicial de la tecnología blockchain dificulta enormemente su cumplimiento con el RGPD. Romper con el principio de autoridad descentralizada es la solución generalizada para que las soluciones que implementen la tecnología blockchain cumplan con el RGPD. No obstante, surge la duda si en ciertos casos es necesario utilizar una implementación de la tecnología blockchain puesto que soluciones de bases de datos tradicionales cumplen con los mismos objetivos. |

| RQ4 | Resuelve situaciones de gestión de datos en procesos de interoperabilidad entre herramientas o de trazabilidad de los datos entre los distintos responsables y encargados de los datos personales en el uso de Learning Analytics. No obstante, carece de la capacidad de resolver cuestiones de privacidad y seguridad que pueden encontrase en bases de datos, como pueden ser excepciones como el ejercicio del derecho de anonimato en un entorno virtual de aprendizaje. |

DISCUSIÓN

A lo largo de las distintas respuestas a las preguntas de investigación se ha revisado cada uno de los 30 trabajos seleccionados y relacionados con dominios de los ámbitos “educación” y “ blockchain”. Se concluye que es imperativo abordar el problema fuera de la cadena de bloques que define la tecnología blockchain, puesto que añade complejidad y no lo soluciona. La investigación se centra en el contexto de almacenamiento fuera de la cadena para entregar a los alumnos un nivel adecuado de seguridad y confidencialidad de datos, y anonimato de su identidad.

De estos se extrae que la arquitectura de la tecnología blockchain no está diseñada para almacenar datos más allá de los transaccionales, puesto que supone descargar una copia del libro mayor en todos los usuarios de la red. Guardar todos los datos en los bloques de transacciones provoca una congestión de la propia red, del almacenamiento de los propios usuarios y cuestiones adicionales sensibles en cuanto a protección de datos y legalidad vigente. Para agilizar la conectividad entre los distintos nodos, se utilizan estructuras digitales como el árbol Merkel (Gervais et al., 2016; Duan et al., 2018; Moubarak et al., 2018), donde los bloques funcionan como punteros a datos almacenados fuera de su red.

Se extrae también que usar la tecnología blockchain para almacenar enlaces a datos en sistemas gestores de bases de datos es la aproximación menos arriesgada y más cercana a la legalidad (Mense y Flatscher, 2018; Pagallo et al., 2018). Es de esta arquitectura de enlaces a datos externos de la que parten todas las soluciones educativas encontradas basadas en blockchain para cumplir con la legalidad vigente.

La presente investigación manifiesta una fuerte fragilidad en la privacidad, confidencialidad y seguridad durante el tratamiento de los datos educativos en procesos de Learning Analytics, y dentro de los EVA. Las respuestas a las preguntas de la SLR demuestran una fuerte inestabilidad e incapacidad de las soluciones desarrolladas con tecnología blockchain para dar soluciones robustas y sostenibles. Se concluye por todo lo expuesto en la SLR que las soluciones implementadas con tecnología blockchain podrían llegar a resolver cuestiones de interoperabilidad e incluso de certificación, pero, en ningún caso, el problema de la fragilidad expuesto en la investigación. La fragilidad debe resolverse a nivel de sistema gestor de bases de datos, tecnología utilizada en los EVA en los que incurren procesos de Learning Analytics.

AMENAZAS A LA VALIDEZ DE ESTA REVISIÓN DE LA LITERATURA

La presente revisión sistemática de la literatura, junto a sus estrategias de mapeo, pretende comprender el campo científico en relación con educación y blockchain. No obstante, en una revisión sistemática de la literatura existen ciertas amenazas a la validez e incluso limitaciones incontrolables en los trabajos seleccionados (Neiva et al., 2016). Para evitar posibles desviaciones, sesgos o inclinaciones de los autores, e incluso del propio autor de la presente investigación, se han aplicado una serie de procedimientos como la lista de control de calidad ilustrada en la tabla 5 (Kitchenham y Charters, 2007).

Poder reproducir la investigación es importante en el ámbito científico, tanto para exponer transparencia como para filtrar sesgos en procedimientos y razonamientos. La última medida consiste en la publicación de la base de datos final, con todas las fases de la revisión sistemática de la literatura, realizada con Microsoft Excel (Amo, 2018).

REFERENCIAS

Al-Zaben, N., Onik, M. M. H., Yang, J., Lee, N. Y., y Kim, C. S. (2019). General Data Protection Regulation Complied Blockchain Architecture for Personally Identifiable Information Management. Proceedings - 2018 International Conference on Computing, Electronics and Communications Engineering, ICCECE 2018, (pp. 77-82). https://doi.org/10.1109/iCCECOME.2018.8658586

Amo, D. (2018). Tesis Daniel Amo Filvà - Revisión Sistemática Literatura. Recuperado de https://lasalleuniversities-my.sharepoint.com/:x:/g/personal/daniel_amo_salle_url_edu/EQoQGKr7zuBIpYkA0gB4mGoBEP7NCufbBjhkURpKOAklyQ?e=0cjvVO

Amo, D., y Santiago, R. (2017). Learning Analytics: la narración del aprendizaje a través de los datos. Editorial UOC. Barcelona: UOC.

Apostolaki, M., Zohar, A., y Vanbever, L. (2017). Hijacking Bitcoin: Routing Attacks on Cryptocurrencies. Proceedings - IEEE Symposium on Security and Privacy, (pp. 375-392). https://doi.org/10.1109/SP.2017.29

Arenas, R., y Fernandez, P. (2018). CredenceLedger: A Permissioned Blockchain for Verifiable Academic Credentials. Proceedings of 2018 IEEE International Conference on Engineering, Technology and Innovation, ICE/ITMC 2018, (pp. 1-6). https://doi.org/10.1109/ICE.2018.8436324

Bacon, J., Michels, J. D., Millard, C., y Singh, J. (2018). Blockchain Demystified: a technical and legal introduction to distributed and centralised ledgers. Richmond Journal of Law & Technology, XXV(1), 1-106. Recuperado de https://jolt.richmond.edu/files/2018/11/Michelsetal-Final-1.pdf

Bdiwi, R., Runz, C. de, Faiz, S., y Cherif, A. A. (2017). Towards a New Ubiquitous Learning Environment Based on Blockchain Technology. 2017 IEEE 17th International Conference on Advanced Learning Technologies (ICALT), (pp. 101-102). https://doi.org/10.1109/ICALT.2017.37

Bore, N., Karumba, S., Mutahi, J., Darnell, S. S., Wayua, C., y Weldemariam, K. (2017). Towards Blockchain-enabled school information hub. ACM International Conference Proceeding Series, Part F1320, (pp. 1-4). https://doi.org/10.1145/3136560.3136584

Chatti, M. A., Dyckhoff, A. L., Schroeder, U., y Thüs, H. (2012). A reference model for learning analytics. International Journal of Technology Enhanced Learning, 4(5-6), 318-331. https://doi.org/10.1504/IJTEL.2012.051815

Chen, G., Xu, B., Lu, M., y Chen, N.-S. (2018). Exploring blockchain technology and its potential applications for education. Smart Learning Environments, 5(1), 1-10. https://doi.org/10.1186/s40561-017-0050-x

Conti, M., Sandeep, K. E., Lal, C., y Ruj, S. (2018). A survey on security and privacy issues of bitcoin. IEEE Communications Surveys and Tutorials, 20(4), 3416-3452. https://doi.org/10.1109/COMST.2018.2842460

Cruz-Benito, J., García-Peñalvo, F. J., y Therón, R. (2019). Analyzing the software architectures supporting HCI/HMI processes through a systematic review of the literature. Telematics and Informatics, 38, 118-132. https://doi.org/10.1016/j.tele.2018.09.006

Dai, F., Shi, Y., Meng, N., Wei, L., y Ye, Z. (2017). From Bitcoin to cybersecurity: A comparative study of blockchain application and security issues. 2017 4th International Conference on Systems and Informatics (ICSAI), pp. 975-979. https://doi.org/10.1109/ICSAI.2017.8248427

Dima, G. A., Jitariu, A. G., Pisa, C., y Bianchi, G. (2018). Scholarium: Supporting Identity Claims Through a Permissioned Blockchain. IEEE 4th International Forum on Research and Technologies for Society and Industry, RTSI 2018 - Proceedings, (pp. 1-6). https://doi.org/10.1109/RTSI.2018.8548407

Drescher, D. (2017). Blockchain Basics. Apress.

Duan, B., Zhong, Y., y Liu, D. (2018). Education application of blockchain technology: Learning outcome and meta-diploma. Proceedings of the International Conference on Parallel and Distributed Systems - ICPADS, 2017-Decem, (pp. 814-817). https://doi.org/10.1109/ICPADS.2017.00114

Farah, J. C., Vozniuk, A., Rodriguez-Triana, M. J., y Gillet, D. (2018). A blueprint for a blockchain-based architecture to power a distributed network of tamper-evident learning trace repositories. Proceedings - IEEE 18th International Conference on Advanced Learning Technologies, ICALT, (pp. 218-222). https://doi.org/10.1109/ICALT.2018.00059

Flanagan, B., y Ogata, H. (2018). Learning analytics platform in higher education in Japan. Knowledge Management and E-Learning, 10(4), 469-484.

Gervais, A., Karame, G. O., Wüst, K., Glykantzis, V., Ritzdorf, H., y Čapkun, S. (2016). On the security and performance of Proof of Work blockchains. Proceedings of the ACM Conference on Computer and Communications Security, (pp. 3-16). https://doi.org/10.1145/2976749.2978341

Gilda, S., y Mehrotra, M. (2018). Blockchain for Student Data Privacy and Consent. 2018 International Conference on Computer Communication and Informatics, ICCCI 2018, (pp. 1-5). https://doi.org/10.1109/ICCCI.2018.8441445

Gong, X., Liu, X., Jing, S., Xiong, G., y Zhou, J. (2019). Parallel-Education-Blockchain Driven Smart Education: Challenges and Issues. Proceedings 2018 Chinese Automation Congress, CAC 2018, (pp. 2390-2395). https://doi.org/10.1109/CAC.2018.8623198

Han, M., Wu, D., Li, Z., Xie, Y., He, J. S., y Baba, A. (2018). A novel blockchain-based education records verification solution. SIGITE 2018 - Proceedings of the 19th Annual SIG Conference on Information Technology Education, (pp. 178-183). https://doi.org/10.1145/3241815.3241870

Herold, B. (2014). InBloom to Shut Down Amid Growing Data-Privacy Concerns. Recuperado de http://blogs.edweek.org/edweek/DigitalEducation/2014/04/inbloom_to_shut_down_amid_growing_data_privacy_concerns.html

Joshi, A. P., Han, M., y Wang, Y. (2018). A survey on security and privacy issues of blockchain technology. Mathematical Foundations of Computing, 1(2), 121-147.

Kitchenham, B., y Charters, S. (2007). Guidelines for performing systematic literature reviews in software engineering. Technical Report, Ver. 2.3 EBSE Technical Report. EBSE, EBSE-2007 - (School of Computer Science and Mathematics), 65. Recuperado de https://www.elsevier.com/__data/promis_misc/525444systematicreviewsguide.pdf

Mense, A., y Flatscher, M. (2018). Security Vulnerabilities in Ethereum Smart Contracts. Proceedings of the 20th International Conference on Information Integration and Web-Based Applications & Services, (pp. 375-380).

Millard, C. (2018). Blockchain and law: Incompatible codes? Computer Law & Security Review, 34(4), 843-846.

Moher, D., Liberati, A., Tetzlaff, J., y Altman, D. G. (2009). Preferred Reporting Items for Systematic Reviews and Meta-Analyses: The PRISMA Statement. PLoS Medicine, 6(7), e1000097. https://doi.org/10.1371/journal.pmed.1000097

Moubarak, J., Filiol, E., y Chamoun, M. (2018). On blockchain security and relevant attacks. 2018 IEEE Middle East and North Africa Communications Conference, MENACOMM 2018, (pp. 1-6). https://doi.org/10.1109/MENACOMM.2018.8371010

Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System. 1-9. Recuperado de https://www.bitcoincash.org/bitcoin.pdf

Neiva, F. W., David, J. M. N., Braga, R., y Campos, F. (2016). Towards pragmatic interoperability to support collaboration: A systematic review and mapping of the literature. Information and Software Technology, 72, 137-150. https://doi.org/10.1016/j.infsof.2015.12.013

Ocheja, P., Flanagan, B., y Ogata, H. (2018). Connecting decentralized learning records: a blockchain based learning analytics platform. Proceedings of the 8th International Conference on Learning Analytics and Knowledge, (pp. 265-269). https://doi.org/10.1145/3170358.3170365

Pagallo, U., Bassi, E., Crepaldia, M., y Durante, M. (2018). Chronicle of a clash foretold: Blockchains and the GDPR’s right to erasure. Frontiers in Artificial Intelligence and Applications, 313, 81-90. https://doi.org/10.3233/978-1-61499-935-5-81

Petticrew, M., y Roberts, H. (2008). Systematic Reviews in the Social Sciences: A Practical Guide. In Systematic Reviews in the Social Sciences: A Practical Guide. https://doi.org/10.1002/9780470754887

Soni, A., y Maheshwari, S. (2018). A Survey of Attacks on the Bitcoin System. 2018 IEEE International Students’ Conference on Electrical, Electronics and Computer Science, SCEECS 2018, 1-5. https://doi.org/10.1109/SCEECS.2018.8546925

Soomro, A. B., Salleh, N., Mendes, E., Grundy, J., Burch, G., y Nordin, A. (2016). The effect of software engineers’ personality traits on team climate and performance: A Systematic Literature Review. Information and Software Technology, 73, 52-65. https://doi.org/10.1016/j.infsof.2016.01.006

Srivastava, A., Bhattacharya, P., Singh, A., Mathur, A., Prakash, O., y Pradhan, R. (2019). A Distributed Credit Transfer Educational Framework based on Blockchain. Proceedings - 2018 2nd International Conference on Advances in Computing, Control and Communication Technology, IAC3T 2018, (pp. 54-59). https://doi.org/10.1109/IAC3T.2018.8674023

Sun, H., Wang, X., y Wang, X. (2018). Application of Blockchain Technology in Online Education. International Journal of Emerging Technologies in Learning (IJET), 13(10), 252-259. https://doi.org/10.3991/ijet.v13i10.9455

Turcu, C., Turcu, C., y Chiuchișan, I. (2018). Blockchain and its Potential in Education. International Conference on Virtual Learning - ICVL, Alba Iulia.

Turkanović, M., Hölbl, M., Košič, K., Heričko, M., y Kamišalić, A. (2018). EduCTX: A blockchain-based higher education credit platform. IEEE Access, 6, 5112-5127. https://doi.org/10.1109/ACCESS.2018.2789929

Williamson, B. (2017). Decoding ClassDojo: psycho-policy, social-emotional learning and persuasive educational technologies. Learning, Media and Technology, 42(4), 440-453. https://doi.org/10.1080/17439884.2017.1278020

Xu, Y., Zhao, S., Kong, L., Zheng, Y., Zhang, S., y Li, Q. (2017). ECBC: A high performance educational certificate blockchain with efficient query. In Lecture Notes in Computer Science (including subseries Lecture Notes in Artificial Intelligence and Lecture Notes in Bioinformatics): Vol. 10580 LNCS, 288-304. https://doi.org/10.1007/978-3-319-67729-3_17

Notas de autor

E-mail: daniel.amo@salle.url.edu

E-mail: marc.alier@upc.edu

E-mail: fgarcia@usal.es

E-mail: david.fonseca@salle.url.edu

E-mail: mjcassany@essi.upc.edu